Nội dung chính

Wannacry là mã độc tống tiền trên Windows lớn nhất trong lịch sử hiện đang gây chấn động khắp thế giới và số lượng máy tính bị nhiễm đang gia tăng với tốc độ chóng mặt. Ở bài viết này Tuong.Me sẽ hướng dẫn các bạn cách phòng chống mã độc tống tiền Wannacry chi tiết trên mọi máy tính Windows.

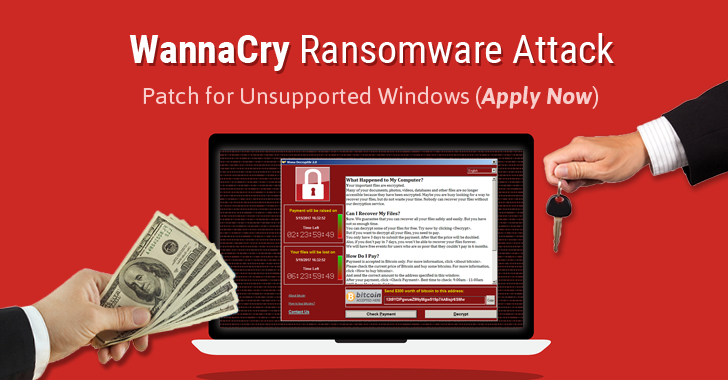

Mã độc tống tiền Wannacy.

Giới thiệu về mã độc tống tiền Wannacry

Hiện nay trên tất cả các mạng xã hội, diễn đàn, trang thông tin công nghệ đang tràn ngập các thông tin về loại mã đọc tống tiền Wannacry này. NSA – Cơ quan an ninh nội địa Mỹ đã phát triển loại mã độc này để khai thác lỗ hổng bảo mật trên các hệ điều hành bao gồm cả Windows. Nhưng sau đó đã bị một nhóm các Hacker có tên The Shadow Brokers đánh cắp và phát tán trên mạng. Đây là mã độc đang đe dọa nghiêm trọng đến an ninh mạng toàn thế giới, hiện đang càn quét trên 150 quốc gia với hơn 200.000 máy bị lây nhiễm. Tại Việt Nam cũng có rất nhiều trường hợp bị nhiễm loại mã độc tống tiền này.

Tống tiền bằng cách mã hóa dữ liệu người dùng, trả tiền mới giải mã.

Dấu hiệu khi bị nhiễm mã độc tống tiền Wannacry

Wannacry là một loại Ransomware – mã độc mã hóa file cùng toàn bộ hệ thống máy tính bị nhiễm và yêu cầu một khoản tiền chuộc nhất định để mở khóa. Khi máy tính bị nhiễm Wannacry thì người dùng khó để nhận ra cho đến khi nó tự gửi thông báo cho biết máy tính đã bị khóa, mọi tập tin bị mã hóa. Bạn chỉ có thể khôi phục dữ liệu nếu trả 300 USD cho kẻ tấn công, thanh toán qua tiền ảo Bitcoin. Sau 3 ngày mà chưa làm, mức tiền chuộc sẽ tăng lên gấp đôi và hết thời hạn 7 ngày nhưng chưa thanh toán thì dữ liệu của người dùng sẽ bị mất. Mã độc ghi đầy đủ thông tin thanh toán, đếm lùi thời gian và được thể hiện bằng nhiều ngôn ngữ trong đó có cả Việt Nam.

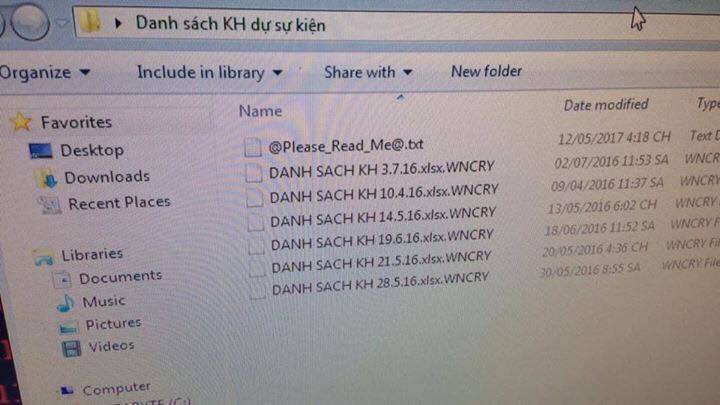

Dấu hiệu một số file bị mã hóa.

Hướng dẫn cách phòng chống mã độc tống tiền Wannacry trên Windows

Dưới đây là các thao tác cần thiết mà bạn nên làm để phòng tránh máy tính của bạn khỏi đại dịch mã độc tống tiền lớn nhất lịch sử này.

- Cài đặt các bản vá lỗi bảo mật mới nhất do Microsoft phát hành cho các phiên bản hệ điều hành Windows. Bạn có thể vào đây để xem thông tin về các phiên bản Windows bị ảnh hưởng và tải về bản vá lỗi EternalBlue ngay lập tức (MS17-010), tất cả các hệ thống không được cài đặt bản vá lỗi MS17-010 đều có thể bị ảnh hưởng bất cứ lúc nào. Các máy dùng Windows XP/Vista/8, có thể vào đây tải bản cập nhật tương ứng.

- Cài đặt các phần mềm Antivirus có khả năng phát hiện và ngăn chặn loại mã độc tống tiền này như Avast, kaspersky, eset,…

- Không nhấn các đường link lạ trên internet, trong email, link pdf hoặc link file có định dạng .hta.

- Không thực hiện các giao thức RDP và SMB từ internet.

- Cách ly những máy đời cũ khỏi mạng nội bộ vì lại mã độc này có thể lây truyền qua mạng Lan.

- Backup các dữ liệu quan trọng trên máy tính của bạn và lưu trữ chúng trên các đám mây, usb, ổ cứng di động.

- Clear cookies, lịch sử web, phương thức thanh toán bằng internet trên các phương tiện điện tử.

- Không download, cài đặt các phần mềm cr@ck, không truy cập vào các web S.E.X, không lành mạnh trong thời gian này.

- Tải và cài đặt phần mềm chống mã độc WannaCry hoàn toàn miễn phí theo đường link tại đây.

- Không tắt tường lửa Windows và các phần mềm diệt virus vì bất kỳ lý do gì.

- Kiểm tra port 445. Mở CMD quyền Admin và gõ dòng lệnh netstat -an | findstr 445 . Nếu không hiện ra cái gì thì là OK còn nếu có chữ LISTENNING thì phải block port ngay.

- Tắt SMB. Mở Powershell lên bằng cách nhấn chuột phải vào biểu tượng Start và nhấn vào mục Windows Powershell (Admin). Copy từng dòng lệnh dưới đây vào để chạy, nếu có lỗi xảy ra thì có thể bỏ qua chuyển sang dòng khác.

Remove-WindowsFeature FS-SMB1 Disable-WindowsOptionalFeature -Online -FeatureName smb1protocol sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi sc.exe config mrxsmb10 start= disabled sc.exe config lanmanworkstation depend= bowser/mrxsmb10/nsi sc.exe config mrxsmb20 start= disabled Set-SmbServerConfiguration -EnableSMB2Protocol $false Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB2 -Type DWORD -Value 0 -Force

- Chặn port 445/137/138/139 trên Firewall. Máy nào cài Antivirus mà có tường lửa riêng thì phải cấu hình trên tường lửa riêng của Anivirus. Còn máy nào ko xài Antivirus hoặc Windows Defener thì làm như sau:

B1: Mở Start search cụm từ Firewall và chọn Windows Firewall with Advanced security

B2: Inbound Rules-> New Rule-> Port

B3: Chọn UDP-> Specific local ports nhập dòng này vào 445, 137, 138, 139

B4: Block the connection

B5: Tick cả 3 cái

B6: Đặt tên tùy ý-> finish

B7: Kiểm tra lại xem bật firewall chưa, chưa thì bật lên - Tắt Sever service. Vào Run (Windows + R) và gõ lệnh Services.msc . Tìm tới Services Server và nhấn chuột phải chọn Stop. Click đúp vào nó, Startup type sửa thành Disabled. Apply->OK

- Mở Notepad lên và copy đoạn code bên dưới vào và lưu lại với file có đuôi .reg. Sau đó chạy file này lên với quyền Administartor.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskdl.exe]

“Debugger”=”taskkill /IM /F taskdl.exe”

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskse.exe]

“Debugger”=”taskkill /IM /F taskse.exe”

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\wannacry.exe]

“Debugger”=”taskkill.exe /IM /F wannacry.exe”

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\mssecsvc.exe]

“Debugger”=”taskkill.exe /IM /F mssecsvc.exe”

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\tasksche.exe]

“Debugger”=”taskkill.exe /IM /F tasksche.exe”

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskhsvc.exe]

“Debugger”=”taskkill.exe /IM /F taskhsvc.exe”

- Cài đặt tấm khiên chống Wannacry 2.0. Tải về tại đây sau đó giải nén ra được 2 thư mục, chạy file script EN để chuyển từ tiếng tây ban nha sang Tiếng Anh. Sau đó chạy file NoMoreCry.exe là xong.

- Sau khi làm xong tất cả RESTART LẠI MÁY. CẤM SHUTDOWN

Chúc các bạn thành công!

Nội dung chính

Tác giả:

quanly

|

Tác giả:

quanly

|

Đăng lúc: 15/05/17 11:00 |

Đăng lúc: 15/05/17 11:00 |

Lần sửa cuối: 15/05/17 11:00 |

Lần sửa cuối: 15/05/17 11:00 |

Số lượt xem: 6,894

Số lượt xem: 6,894